Invisible, chiffrée, intelligente :

la nouvelle menace que votre firewall ne voit pas

Par Jérôme Beaufils, CEO de

SASETY

La cybersécurité vit une rupture. Les attaques n’ont jamais été aussi nombreuses, sophistiquées et surtout silencieuses.

Une tendance confirmée par les chiffres :

- 97 % des entreprises ont au moins un terminal infecté par un botnet.

- 1 entreprise sur 3 a été ciblée par un rançongiciel au cours de l’année.

- La plupart des flux malveillants utilisent des ports, protocoles ou adresses autorisés, rendant leur détection impossible avec des firewalls classiques.

Le constat est clair : les mécanismes de sécurité traditionnels sont devenus obsolètes.

Il est temps de repenser la sécurité comme une fonction native du réseau, appuyée par l’intelligence artificielle.

Des attaques omniprésentes mais invisibles

Les cyberattaques ne sont plus des événements ponctuels. Elles sont désormais systémiques, persistantes, et souvent indétectables.

La plupart des flux malveillants utilisent des ports, protocoles ou adresses autorisés, rendant leur détection impossible avec des firewalls classiques.

Par exemple, un terminal infecté utilise un tunnel chiffré HTTPS sur le port 443 pour exfiltrer des données. Le flux semble légitime. La règle de firewall ne bloque rien. Résultat : l’intrusion passe totalement inaperçue.

Quand l’IA générative devient complice

Les IA génératives comme ChatGPT peuvent désormais être exploitées pour produire du code malveillant : voleur de mots de passe, shell inversé, etc.

Avec un peu de « prompt engineering », un individu sans compétence technique peut générer un malware en quelques minutes.

Une nouvelle catégorie de menaces apparaît : les attaquants sans connaissance technique, mais armés d’IA.

Pourquoi les firewalls et les VPN ne suffisent plus

Les architectures traditionnelles sont fragmentées, avec des outils dispersés qui n’interagissent pas entre eux. Aucune corrélation globale ni inspection cohérente sur les flux chiffrés n’est apportée. Aucune visibilité unifiée n’est proposée en fonction des différents usages, notamment le télétravail, les sites distants et la consommation des applications SaaS.

Les anomalies sont invisibles ou ne déclenchent pas d’alerte. L’entreprise pense être protégée, alors qu’elle est déjà compromise.

Le modèle SASE : sécurité intégrée au réseau

Le

SASE (Secure Access Service Edge) est une architecture qui fusionne le réseau (SD-WAN) et la sécurité dans le cloud. Elle insère les fonctions de sécurité au plus près du trafic, où qu’il se trouve.

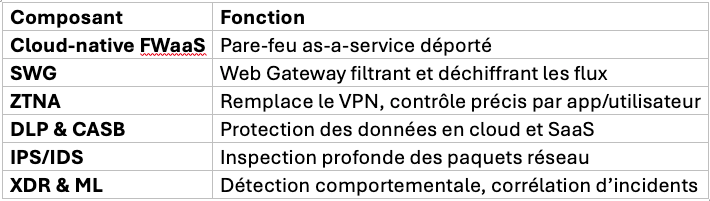

Les composants clés d’une architecture SASE sont :

Exemples d’attaques stoppées grâce à la combinaison SASE + IA de Cato

Ballista (Botnet IoT)

- Exploite une faille sur routeur TP-Link (CVE‑2023‑1389).

- Déploiement via script dropbpb.sh, tunnel chiffré sur port 82.

- Détection par Cato Networks via combinaison IPS + IA comportementale + analyse du trafic C2.

- Résultat : attaque bloquée avant toute communication avec le serveur de commande.

LLM malware prompté

- Génération d’un voleur de mots de passe Chrome via LLM.

- Détection via sandbox et analyse sémantique du code généré.

- Résultat : Blocage avant exécution.

Une sécurité pilotée par l’IA et la donnée

Le moteur de CATO Networks repose sur des techniques de détection d’anomalies combinées à des modèles d’IA :

- Fenêtres temporelles glissantes pour capter les anomalies comportementales

- Corrélation multi-sources (utilisateur, application, protocole, poste utilisateur, géolocalisation)

- Génération automatique d’alertes enrichies par l’AI générative pour les analystes

Comment Cato Networks répond concrètement à ces nouveaux enjeux

Face à des menaces de plus en plus furtives, chiffrées et distribuées, la plateforme Cato Networks propose une approche intégrée, temps réel et entièrement cloud-native de la cybersécurité réseau.

Une plateforme SASE de bout en bout

Cato SASE Cloud repose sur trois piliers fondamentaux :

- Un backbone mondial privé couvrant plus de 80 pays.

- Une pile de sécurité unifiée, inspectant tout le trafic en un seul passage.

- Une couche d’IA/ML native pour la détection d’anomalies et l’automatisation de la réponse.

Une visibilité temps réel sur tout le trafic

Cato Networks fournit un point de gestion centralisé via la Cato Management Application, permettant une analyse corrélée et contextualisée des données réseau et sécurité, tout en appliquant des politiques dynamiques adaptées au contexte de l’utilisateur et de l’appareil.

Une détection avancée des menaces

Cato permet l’identification proactive des flux suspects (notamment les connexions C2, l’usage de Tor, les exploits ou les botnets), grâce à une détection comportementale reposant sur l’analyse de milliards de sessions, permettant à ses partenaires comme SASETY d’apporter des services SOC au travers d’une supervision continue et de capacités de remédiation.

Conclusion

La cybersécurité moderne exige de fusionner réseau et sécurité dans un modèle global, intelligent, évolutif. C’est précisément ce que permet la solution SASE de Cato Networks.

Associés à l’expertise d’un partenaire de proximité comme

SASETY, les organisations optimisent leur performance métier tout en bénéficiant du plus haut niveau de sécurité, sans compromis, sans complexité inutile et sans angles morts.

En savoir + sur CATO Networks et SASETY 👇

☎️ Une question, un projet ? Nos experts sont à votre écoute !

Communiqués de presse associés👇

https://www.ia-news.fr/cybersecurite-la-menace-invisible-que-les-firewalls-ne-detectent-plus/

https://www.esn-news.fr/pourquoi-les-firewalls-classiques-sont-depasses-face-aux-menaces-actuelles/

https://decideur-it.fr/firewalls-et-vpn-ne-suffisent-plus-face-aux-nouvelles-menaces-chiffrees/

https://ntic-infos.fr/cybersecurite-moderne-detecter-ce-que-les-firewalls-ignorent/

https://disrupt-b2b.fr/sase-et-ia-une-reponse-aux-cyberattaques-indetectables-par-les-firewalls/

https://goodtech.info/menaces-cyber-firewall-invisible/