CONTROLEZ L'ACCÈS À VOS APPLICATIONS CLOUD ET À TOUTES LES AUTRES

L’explosion des applications Cloud participe activement à la transformation digitale des métiers. Les équipes IT peuvent désormais concentrer leurs efforts sur l’usage (le quoi) bien plus que sur les infrastructures nécessaires (le comment). Pour autant, la sécurité reste une préoccupation permanente, faute de quoi les données de l’entreprise risquent de se retrouver plus ou moins rapidement compromises.

CASB & SASE

Introduit par Gartner il y a une dizaine d’années, le CASB (Cloud Access Security Brokers) consiste à introduire des mécanismes de sécurité entre les utilisateurs et les applications Cloud.

Ces mécanismes ont pour objectif de refléter la politique de sécurité de l’entreprise : identité des utilisateurs, contrôle d’accès aux applications, protection et chiffrement des données. L’avènement du SASE (Secure Access Service Edge) par Gartner en 2019 unifie désormais tous les services de réseau et de sécurité.

Au même titre que les passerelles Web, les Firewalls ou encore la protection contre les intrusions et les logiciels malveillants, le CASB fait partie des services de sécurité SASE.

Au sein d’une véritable solution SASE, tous les flux sont analysés et traités conformément à la politique de sécurité de l’organisation. Il devient ainsi enfin possible d’appliquer le fameux « qui a le droit de faire quoi » :

- Au niveau de l’utilisateur (Gestion des identités)

- Quel que soit son mode de travail (Zero Trust Network Access)

- Et quelle que soit l’application interne ou Cloud utilisée (CASB)

Maîtriser le « shadow IT »

Intégrée au modèle SASE, la fonctionnalité CASB est à même de traiter tous les flux à destination des applications Cloud.

Et cela s’avère particulièrement utile compte-tenu que :

- Plus de 97 % des applications Cloud utilisées dans les entreprises sont inconnues des équipes IT

- Ceci représente près d’un millier d’applications pour une ETI et concerne 80 % des utilisateurs en moyenne

- Près de 70% des collaborateurs utilisent leur propre solution de collaboration, notamment de partage de fichiers

- Ces applications « shadow IT » représentent annuellement au moins 50 % du budget IT

- 40% des organisations ont vécu une fuite de données dans les 12 derniers mois

Quelle démarche adopter ?

Devant ce constat, l’attitude visant à interdire tout ce qui n’est pas supporté par l’IT aurait un impact direct sur le business.

Il s’agit donc d’adopter une démarche structurée et itérative afin de conserver dans la durée l’alignement entre les usages métiers et la politique de sécurité de l’entreprise.

Étape 1 – Y voir clair

La première étape consiste à obtenir une vision exhaustive des usages Cloud afin de déterminer :

- Quelles applications Cloud sont utilisées ?

- Par qui ?

- A quel rythme : fréquence, volumes ?

Toutes les informations de référencement sont fournies par le moteur CASB intégré à la solution SASE qui analyse toutes les connexions des utilisateurs au bureau ou en situation de mobilité.

Il conviendra également et en relation avec les métiers d’identifier les usages associés à ces applications ainsi que leur criticité business.

Étape 2 – Évaluer le niveau de risque

Une fois l’étape de référencement réalisée, il est important de déterminer le niveau de risque associé à chaque application. Celui-ci doit prendre en compte :

- La renommée de l’éditeur

- Le niveau de sécurité de l’application (MFA, SSO, certificats vérifiés, chiffrement, etc.)

- Son niveau de réponse aux exigences de conformité (PCI-DSS, ISO 27001, SOX, etc.)

Ces informations qui ne sont pas toujours simples à réunir et à maintenir à jour doivent faire partie intégrante de la solution CASB.

Étape 3 – Mettre en conformité

En fonction de l’analyse des risques de chaque application, l’équipe IT pourra décider quelle application valider et dans quel cadre.

La solution CASB devra être en mesure de permettre la définition de la politique d’accès à chaque application :

- Qui peut y accéder, quand et comment ?

- Pour quel type d’usage ?

Il sera par exemple possible de restreindre l’usage de Microsoft 365 à l’environnement de l’entreprise, ou encore d’autoriser exclusivement la récupération de fichiers depuis une application de type Box.

Il sera également possible de monitorer les usages associés afin de détecter tout comportement non autorisé.

Étape 4 – Protéger

Une fois la politique de sécurité appliquée aux applications Cloud, tous les mécanismes de sécurité intégrés à une solution SASE permettront de protéger les utilisateurs et les données de l’entreprise :

- Protection contre les intrusions et les logiciels malveillants (IPS, AMNG)

- Protection contre la fuite de données (DLP)

Illustration : Le CASB de CATO Networks intégré à sa solution SASE

L’implémentation du CASB par CATO Networks est une extension naturelle des fonctionnalités de sécurité de sa solution SASE. Tous les flux issus des sites clients et des utilisateurs nomades sont déjà traités par les points de présence de CATO (inspection TLS, firewalling, IPS, antimalware, visibilité sur les flux applicatifs…). Ajouter la fonctionnalité CASB n’entraine aucune complexité ou latence complémentaire.

La fonctionnalité CASB se caractérise par deux éléments clés :

1 – Visibilité sur les applications SaaS / Cloud

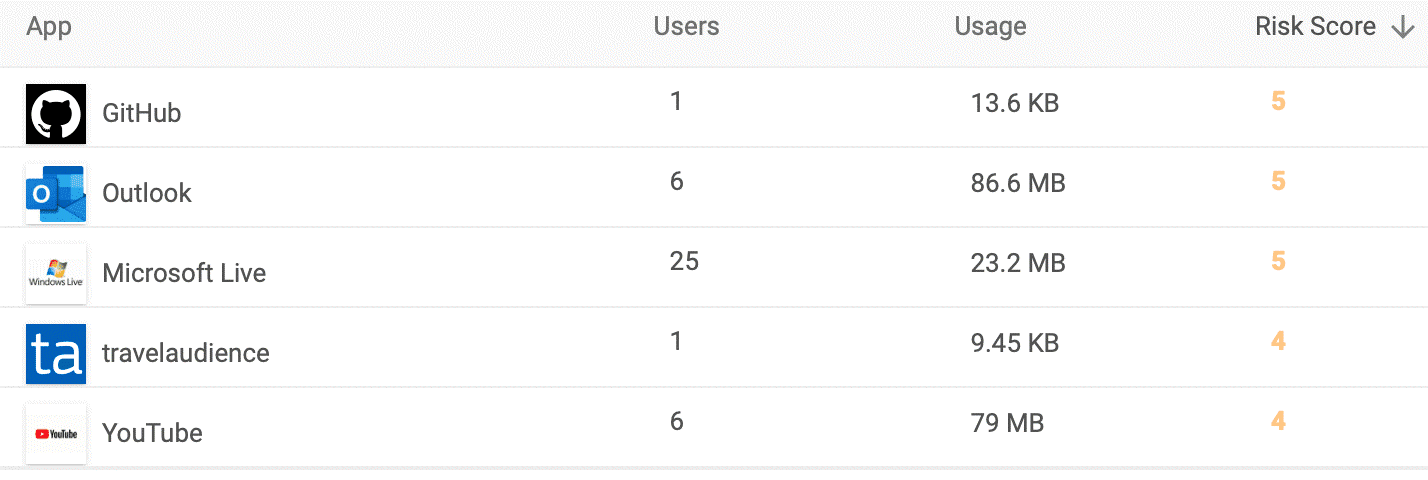

Via un tableau de bord dans l’interface de management unifiée de CATO, les équipes IT peuvent « découvrir » l’ensemble des applications Cloud et SaaS véhiculées au sein de leur réseau, qu’elles soient approuvées ou non (découverte du Shadow-IT) :

- Consommation des applications Cloud sur une période donnée, nouvelles applications détectées depuis la période précédente

- Liste des utilisateurs concernés

- Indice de risques associés à ces applications (calculé en fonction de la réputation de l’éditeur, de la compliance aux régulations en vigueur, aux mécanismes de sécurité implémentés…)

2 – Filtrage des activités dans les applications

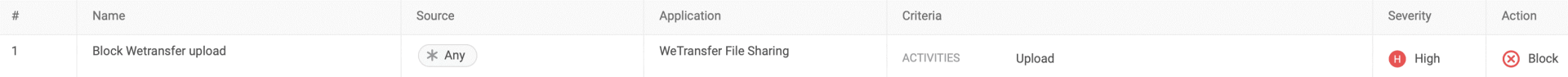

Une fois la visibilité complète obtenue, il est possible d’appliquer des règles d’usage aux différentes applications Cloud.

A titre d’exemple, il est possible d’empêcher l’envoi de fichiers par les collaborateurs par l’intermédiaire d’applications non approuvées par l’IT, sans pour autant interdire totalement l’application. Ainsi les partenaires et les clients peuvent continuer à transmettre des fichiers.

Ce filtrage constitue la première étape dans la prévention de la perte de données (DLP) prochainement disponible dans la solution CATO Networks.

Ce qu’il faut retenir

En synthèse, la mise en place d’une politique de sécurité d’accès aux applications Cloud constitue une démarche itérative dans la durée.

Fort d’une vision exhaustive des flux transitant dans son infrastructure réseau SASE, l’équipe IT sera en mesure d’identifier et de sécuriser les applications nécessaires aux besoins métiers de l’entreprise.

C’est l’intégration des fonctionnalités CASB au cœur d’une solution SASE qui permet d’apporter cette maîtrise complète de l’environnement IT.

Peu importe le mode de travail des utilisateurs, les applications accessibles à tout moment et en tout lieu respecteront la politique de sécurité globale de l’entreprise.

Tribune par Jérôme BEAUFILS, Président de SASETY et Christophe LOPEZ-CASTEL South EMEA Channel Manager chez CATO Networks

Pour mesurer concrètement l’apport du CASB au travers de la solution CATO Cloud de Cato Networks, rien de tel qu’une démo ! 📅 👇