Combattre le vol d’identifiants avec l’automatisation

La réponse au casse-tête des CISOs

Tribune SASETY

Plus de 24 Milliards d’identifiants volés sont disponibles sur Internet et le Darkweb.

Leur exploitation par les groupes de cybercriminels représente le premier vecteur d’attaque, loin devant le phishing et l’exploitation de vulnérabilités.

En utilisant ces identifiants, les attaquants prennent le contrôle des comptes utilisateurs et exposent les organisations à des violations, à des ransomwares et au vol de données.

Bien que les CISOs soient conscients de cette menace et disposent souvent d’outils pour réduire ce risque, l’actualité démontre que leur application s’avère largement insuffisante.

Une démarche structurée et continue permet de réduire l’exposition au risque mais elle représente une charge trop importante pour des équipes sécurité souvent limitées.

L’automatisation de la détection et de l’identification des risques réels pour l’organisation constitue la seule réponse adaptée à la dynamique des cybermenaces.

Nature du risque

80% des violations d'applications Web impliquent des identités compromises.

Les attaquants utilisent des techniques comme l'ingénierie sociale, la force brute et l'achat d'identifiants sur le Darkweb pour compromettre les identités et obtenir un accès aux ressources des organisations.

Ils tirent souvent parti des faiblesses suivantes :

- Mot de passe unique entre plusieurs applications

- Mot de passe commun entre applications personnelles et professionnelles

- Mots de passe stockées dans les navigateurs

- Réutilisation de mots de passe ou durée de vie importante

- Identifiants non utilisés (collaborateurs ayant quitté l’entreprise, prestataires, comptes de service, etc.)

- Mots de passe partagés entre différents utilisateurs

Le principal défi pour l'organisation est que les attaquants n'ont besoin que d'un seul identifiant valide pour s'introduire.

Mitigation du risque

Pour réduire leur exposition au risque, les organisations doivent se concentrer sur ce qui est exploitable du point de vue des attaquants.

Une méthodologie efficace repose sur les étapes suivantes :

- Collecter les identifiants dérobés

Pour commencer à résoudre le problème, les équipes sécurité doivent collecter des données sur les identifiants qui ont été dérobés à divers endroits du Web et sur le Darkweb.

Des outils comme HaveIBeenPwned ou celui de l’Institut Hass-Platner sont utiles.

Cette étape permet d’obtenir un premier état de la situation et d’identifier les comptes individuels qui doivent être mis à jour.

2. Identifier le risque d’exposition réel

Une fois les données collectées, les équipes sécurité doivent déterminer quels identifiants peuvent être réellement exploités.

Pour ce faire, elles doivent utiliser des techniques similaires à celles des attaquants :

- Vérifier si les identifiants permettent l'accès aux ressources externes, tels que les services Web et les bases de données

- Tenter de déchiffrer les hachages de mots de passe capturés

- Valider les correspondances entre les identifiants dérobés et les outils de gestion des identités de l'organisation, tels que l’Active Directory

- Tester des variantes pour identifier de nouvelles identités qui pourraient être compromises : les utilisateurs utilisant généralement les mêmes modèles de mot de passe

3. Réduire le risque d’exposition

Après avoir validé les identifiants dérobés qui exposent réellement l’organisation, les équipes sécurité doivent prendre des mesures ciblées pour atténuer le risque.

Par exemple :

- Supprimer les comptes inactifs divulgués de l’Active Directory

- Initier des changements de mot de passe pour les utilisateurs actifs

- Revoir les processus et la politique de gestion des mots de passe (durcissement, cycle de vie)

4. Mettre en place une démarche de validation continue

Les techniques des attaquants tout comme la surface d'attaque des organisations évoluent en permanence, en particulier en termes de comptes utilisateurs.

Par conséquent, un effort ponctuel pour identifier, vérifier et réduire le risque d’exposition des identifiants est insuffisant.

Pour combattre durablement ce risque, les organisations doivent adopter une démarche de traitement continu.

Cependant, la charge que représente ces actions manuelles est trop importante pour des équipes de sécurité aux ressources limitées.

La seule façon de gérer efficacement la menace est d'automatiser le processus de validation.

Automatisation

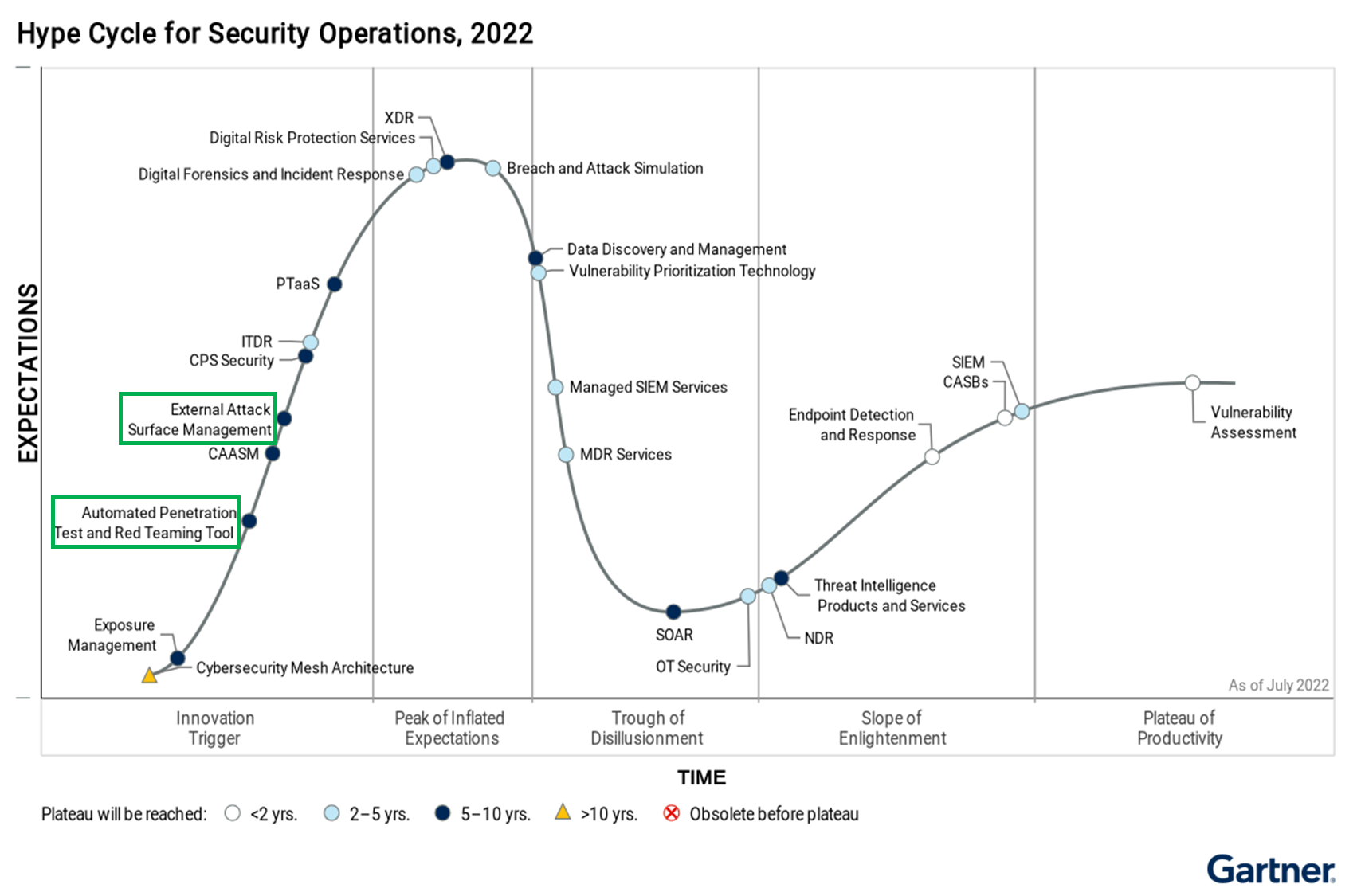

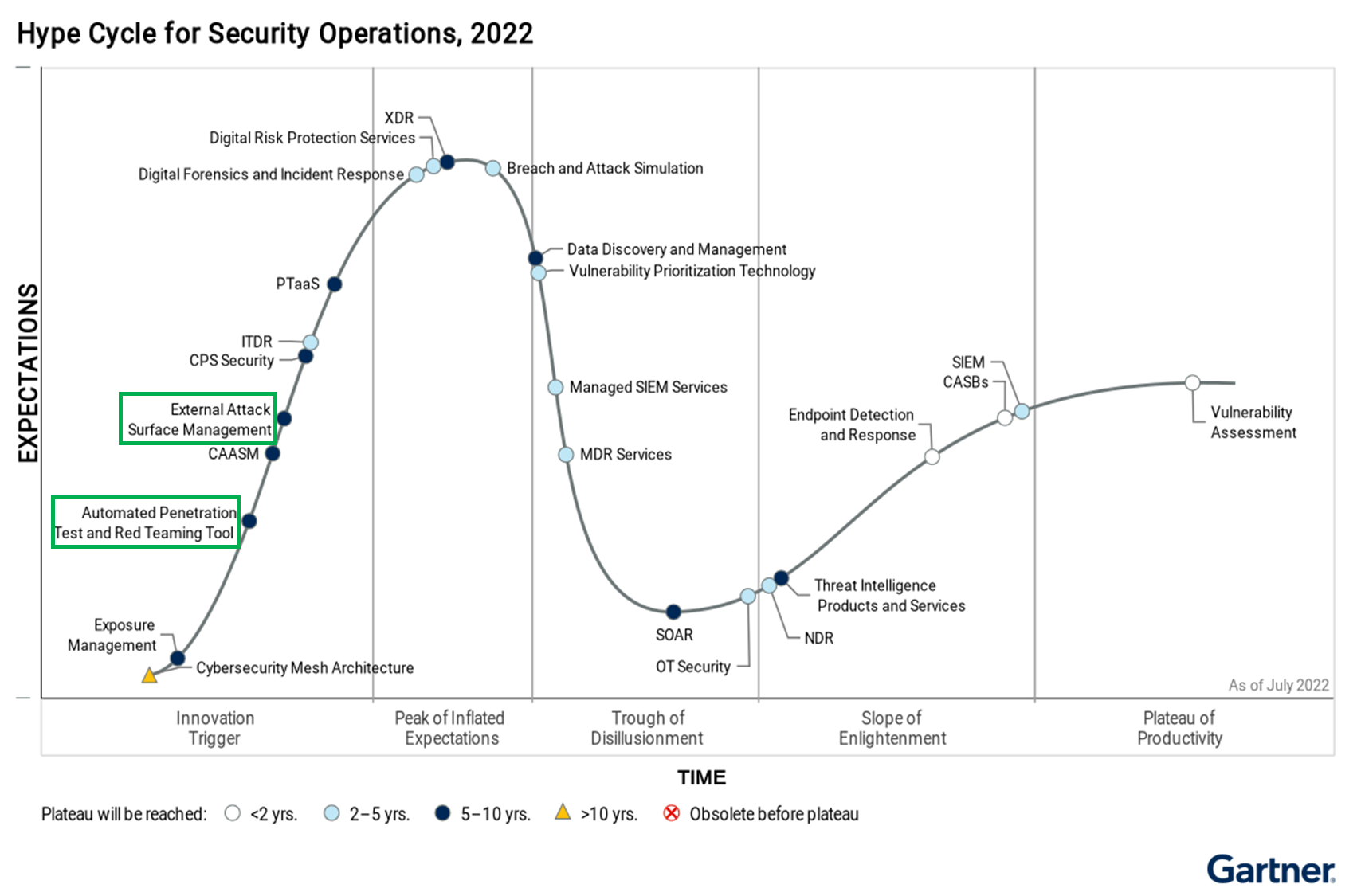

Depuis 2021, le cabinet Gartner a introduit cette automatisation au travers des concepts « Automated Penetration Test and Red Team Tool » et « External Attack Surface Management ».

Ces concepts rassemblent des techniques visant à identifier de façon continue les risques exposant la surface d’attaque des organisations afin de concentrer le travail de remédiation sur les risques avérés.

Parmi les acteurs, la société Pentera constitue aujourd’hui le leader de la cybervalidation automatisée.

Utilisant les dernières techniques d’attaques les plus avancées, leur solution permet de réaliser de façon automatique et continue des attaques éthiques afin de mettre en évidence les vulnérabilités statiques et dynamiques.

Ces tests sont exécutés aussi bien depuis l’extérieur que depuis l’intérieur de l’organisation, permettant de couvrir toute la surface d’attaque.

Parmi les fonctionnalités, le module « Leaked Credentials » automatise les étapes de découverte des identifiants dérobés et la vérification de l’exposition qu’ils représentent pour l’organisation :

- Sur les services externes (SaaS, sites Web, messagerie)

- Sur les services internes (applications, postes de travail, serveurs, éléments d’infrastructure).

Le résultat de ces investigations présente les vecteurs d’attaques complets ainsi que la description des actions de remédiation à réaliser par les équipes sécurité.

La communication avec des outils de type SIEM ou ITSM permet d’intégrer ce processus dans le processus global de gestion du risque de cybersécurité.

Ces solutions correspondent à l’avenir de la surveillance, de la détection et de la prévention des menaces.

Remerciements : Éli Domoshnitski, product manager, Pentera

💡 Pour découvrir la cybervalidation automatisée de Pentera, rien de tel qu’une démo ! 👀

A vos agendas 📅

👇

👀

Pour en savoir plus sur

Pentera

👇

Communiqués de presse de notre Tribune 👇

https://www.informatiquenews.fr/combattre-le-vol-didentifiants-avec-lautomatisation-90402

https://www.economiematin.fr/identifiants-vol-solution-automatisation-beaufils

https://www.numeric-tools.com/combattre-le-vol-didentifiants-avec-lautomatisation/

https://www.toolinux.com/?combattre-le-vol-d-identifiants-avec-l-automatisation

https://www.digital-frenchnation.com/combattre-le-vol-didentifiants-avec-lautomatisation/

https://www.cyberexperts.tech/combattre-le-vol-didentifiants-avec-lautomatisation/

https://decideur-it.fr/combattre-le-vol-didentifiants-avec-lautomatisation/

https://www.globalsecuritymag.com/Combattre-le-vol-d-identifiants-avec-l-automatisation.html

https://dsi-numerique.fr/combattre-le-vol-didentifiants-avec-lautomatisation/

https://www.info-utiles.fr/modules/news/article.php?storyid=17318

https://disrupt-b2b.fr/combattre-le-vol-didentifiants-avec-lautomatisation/

https://www.cloudmagazine.fr/combattre-le-vol-didentifiants-avec-lautomatisation/

https://ntic-infos.fr/combattre-le-vol-didentifiants-avec-lautomatisation/

https://www.actu-dsi.fr/combattre-le-vol-didentifiants-avec-lautomatisation/

https://www.solutions-numeriques.com/communiques/combattre-le-vol-didentifiants-avec-lautomatisation-2/

Fighting credential theft with automation

The answer to the CISOs puzzle

More than 24 billion stolen credentials are available on the Internet and the Dark Web. Their exploitation by cybercriminal groups represents the first attack vector, far ahead of phishing and vulnerabilities exploits. By using these credentials, attackers take control of user accounts and expose organizations to breaches, ransomware, and data theft.

Although CISOs are aware of this threat and often have tools to reduce this risk, daily news show that their application is largely insufficient. A structured and continuous approach reduces risk exposure, but it is too much of a burden for often limited security teams. Automating the detection and identification of real risks to the organization is the only appropriate response to cyber threat dynamics.

Nature of risk

80% of web application violations involve compromised identities. Attackers use techniques like social engineering, brute force, and buying credentials on the dark web to compromise identities and gain access to organizations' resources.

They often take advantage of the following weaknesses:

- Same password between multiple applications

- Same password between personal and business applications

- Passwords stored in browsers

- Password reuse or long lifespan

- Unused identifiers (employees who have left the company, service providers, service accounts, etc.)

- Passwords shared between different users

The main challenge for the organization is that attackers only need one valid ID to break in.

Risk mitigation

To reduce their risk exposure, organizations need to focus on what is exploitable from the attackers' perspective.

An effective methodology is based on the following steps:

- Collect stolen credentials

To start fixing the problem, security teams need to collect data on credentials that have been stolen from various locations on the web and on the dark web. Tools like HaveIBeenPwned or the Hass-Platner Institute are useful. This step provides an initial status report and identifies individual accounts that need to be updated.

2. Identify the actual risk of exposure

Once the data is collected, security teams need to determine which credentials can actually be leveraged.

To do this, they must use techniques similar to those of attackers:

- Check whether credentials allow access to external resources, such as web services and databases

- Attempt to crack captured password hashes

- Validate matches between stolen credentials and the organization's identity management tools, such as Active Directory

- Test variants to identify new identities that could be compromised: users typically using the same password patterns

3. Reduce the risk of exposure

After validating stolen credentials that actually expose the organization, security teams must take targeted actions to mitigate the risk.

For instance:

- Remove disclosed inactive accounts from Active Directory

- Initiate password changes for active users

- Review password management processes and policy (hardening, lifecycle)

4. Implement a continuous validation process

Attackers' techniques as well as organizations' attack surfaces are constantly evolving, especially in terms of user accounts. Therefore, a one-time effort to identify, verify and reduce the risk of exposure of identifiers is insufficient. To sustainably combat this risk, organizations must adopt a continuous treatment approach. However, the burden of these manual actions is too great for security teams with limited resources.

The only way to effectively manage the threat is to automate the validation process.

Automation

Since 2021, Gartner has introduced this automation through the concepts of "Automated Penetration Test and Red Team Tool" and "External Attack Surface Management". These concepts bring together techniques to continuously identify risks exposing the attack surface of organizations in order to focus remediation work on proven risks.

Among the players, Pentera is now the leader in automated cyber validation.

Using the latest and most advanced attack techniques, their solution allows automatic and continuous ethical attacks to highlight static and dynamic vulnerabilities. These tests are run from both outside and inside the organization, covering the entire attack surface.

Among the features, the "Leaked Credentials" module automates the steps of discovery of stolen identifiers and the verification of the exposure they represent for the organization:

- On external services (SaaS, websites, messaging)

- On internal services (applications, workstations, servers, infrastructure elements)

The result of these investigations presents the complete attack vectors as well as the description of the remediation actions to be carried out by the security teams. Communication with SIEM or ITSM tools makes it possible to integrate this process into the overall cybersecurity risk management process. These solutions are the future of threat monitoring, detection, and prevention. paragraphe

Thanks : Éli Domoshnitski, product manager, Pentera