Cybervalidation automatisée et SASE :

l’accord parfait pour se protéger

des cyberattaques

Tribune SASETY

La complémentarité entre le SASE (Secure Access Service Edge) incarné par CATO Networks et la Cybervalidation automatisée introduite par Pentera, constitue l’accord parfait pour se prémunir des cyberattaques.

Lorsque l’on interroge les responsables sur leurs préoccupations en matière de cybersécurité, les inquiétudes suivantes remontent fréquemment :

- Quelle est mon exposition réelle ?

- Suis-je protégé face à un risque de cyberattaque ?

- Comment puis-je m’en prémunir et, face au pire, que puis-je faire pour en limiter l’impact ?

Dans un contexte où plus de 60% des CISO se déclarent prêts à payer une rançon en cas d’attaque et où il devient de plus en plus complexe et onéreux de se cyber-assurer, il convient de s’intéresser à ces questions de manière pragmatique.

Connaître précisément son exposition au risque pour se protéger

Traditionnellement, la mesure du risque cyber passaient par l’investissement dans des outils d’analyse de vulnérabilités. Ces solutions permettent d’obtenir une vision exhaustive des vulnérabilités connues et existantes sur les actifs du Système d’Information.

Cependant, les rapports générés par ces outils présentent des centaines voire des milliers de failles CVE à corriger sur l’ensemble du parc. L’ampleur de la tâche de remédiation est telle qu’elle décourageait les équipes IT ; d’autant que moins de 5% d’entre-elles sont exploitables par des attaquants.

De plus, un scanner de vulnérabilités ne mentionne que les failles statiques référencées. Il ne prend pas en compte les défauts de configurations, erreurs humaines, politiques de mots de passe inadaptés ou vol d’identifiants. Ces vulnérabilités “dynamiques”, liées au comportement des utilisateurs et administrateurs sont tout aussi importantes. C’est souvent la conjonction de vulnérabilités statiques et dynamiques qui sont à l’origine des attaques les plus concluantes.

Les organisations associent une politique de pen-tests pour vérifier leur exposition. Ces campagnes, exécutées rarement plus d’une à deux fois par an, présentent les limites suivantes :

- Elles concernent un périmètre restreint : serveurs critiques, échantillon de postes utilisateurs et de sites physiques.

- Leur résultat dépend de la durée du test et – il faut bien l’avouer - de la compétence et de l’expérience des pen-testeurs.

- Une fois l’objectif (trophée) atteint, les autres scénarii permettant d’arriver à d’autres résultats moins spectaculaires mais tout aussi dangereux sont rarement explorés, notamment par manque de temps.

- Au lendemain du pen-test, la posture de sécurité peut être remise en question car l’état du Système d’Information a déjà évolué : nouveaux postes, utilisateurs, serveurs, applications, site ou encore : intégration d’une filiale, apparition de nouvelles vulnérabilités, etc. Il faudra attendre le prochain pen-test pour connaitre sa nouvelle exposition.

Ainsi, la combinaison entre l’analyse des vulnérabilités et les pen-tests manuels est insuffisante pour connaître et donc protéger son organisation de façon pérenne.

Valider sa posture de sécurité automatiquement et en continu - l’approche de Pentera

Afin d’apporter la vision instantanée la plus précise de la posture de sécurité d’une organisation, Pentera a introduit la notion de Cybervalidation automatisée qui offre une alternative innovante, simple et efficace sous forme de “tout en un”.

Sur la base d’une solution logicielle prête à l’emploi, Pentera révèle la posture de sécurité du Système d’Information :

- Automatiquement : via des pen-tests programmés à fréquence régulière : mensuelle, hebdomadaire voire quotidienne pour les ressources les plus critiques.

- De manière holistique : tous les actifs sont pris en compte : postes de travails, serveurs, équipements réseaux et WIFI, imprimantes.

- Toutes les pistes sont explorées : l’intégralité des vecteurs d’attaques, techniques et tactiques est exécutée depuis la sonde Pentera vers l’ensemble des ressources internes. De la même manière qu’un attaquant aguerri, Pentera est capable de déployer des attaques relais, de l’élévation de privilèges, d’exploiter des failles statiques et dynamiques. Pentera écoute également les réseaux locaux pour capter du trafic sensible (identifiants, mots de passe ou hashes) qu’il exploitera au cours de ses attaques.

- Ces pen-tests pouvant durer plusieurs jours, Pentera sera en mesure de déceler et d’exploiter tout événement ponctuel et isolé, comme celui d’un prestataire se connectant à distance sur un serveur avec un mot de passe faible. Il pourra également détecter les machines dont la protection EDR ou EPP est défaillante. Ces événements passent sous les radars de toute autre solution d’analyse traditionnelle.

A l’issue, Pentera propose une grille de lecture simple et factuelle permettant de comprendre :

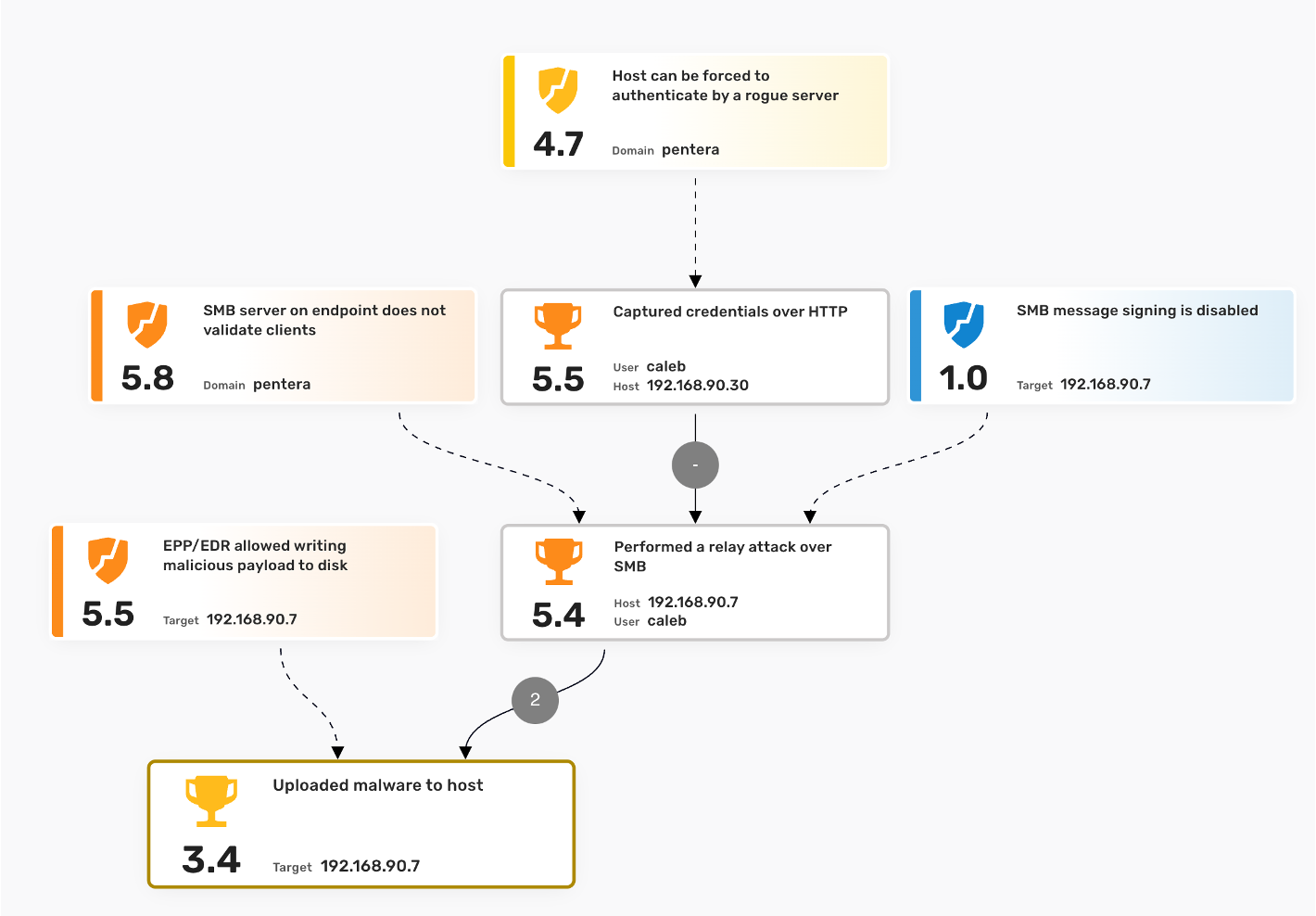

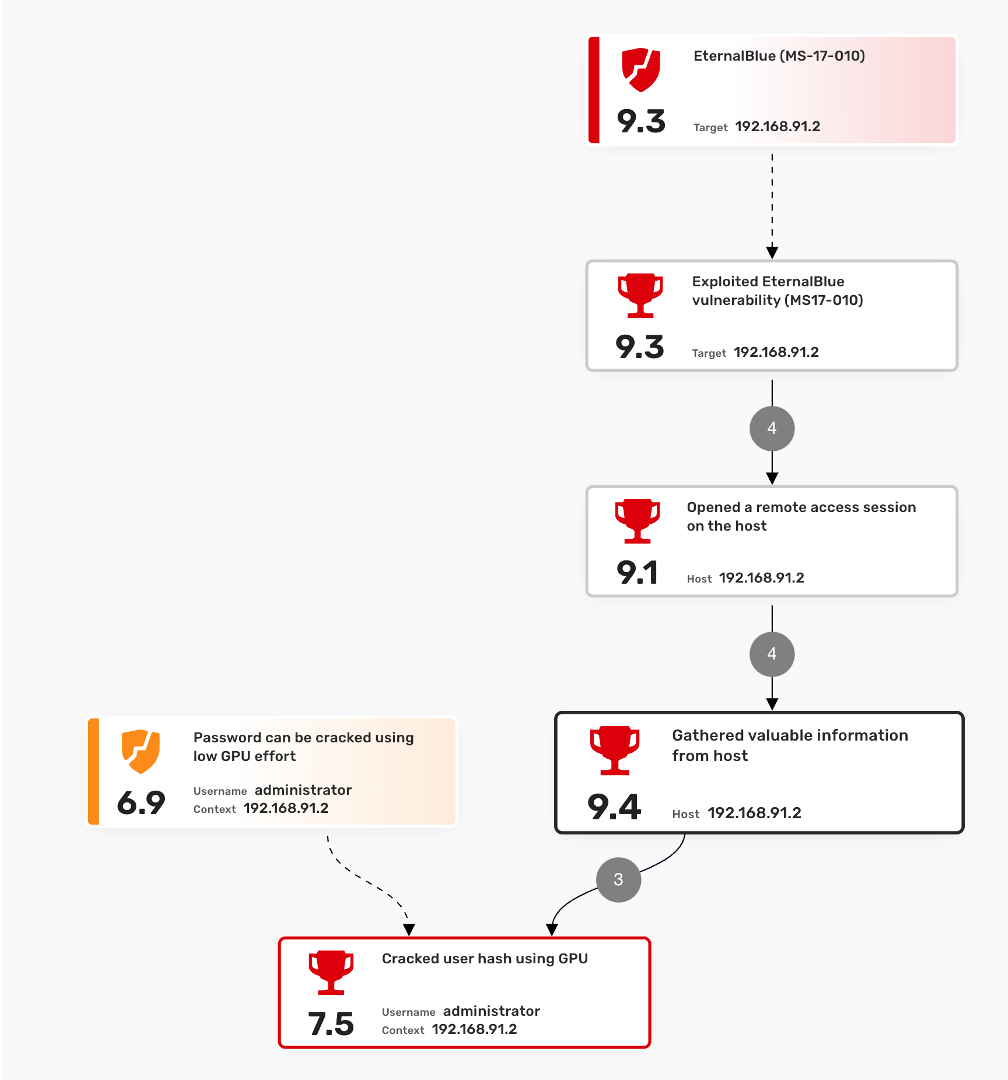

- Les résultats obtenus au travers de kill-chains graphiques claires et parlantes, expliquant l’enchainement des actions ayant permis de réaliser l’attaque :

Illustrations : (Ci-dessus) Exemple d’une kill-chain Pentera mettant en exergue les différentes étapes d’une attaque aboutie. Ici, l’explotation du protocole SMB non signé associé à l’écoute du réseau a permis d’obtenir des credentials, et de les réutiliser dans une attaque relais. L’antivirus de la machine ciblée n’a pas pu bloquer l’installation du malware.

(Ci-dessous). Exploitation de la faille « EternalBlue » présente sur les systèmes Windows, permettant d’ouvrir un canal de contrôle sur le serveur concerné et de récupérer des informations sensibles (base de comptes locaux par exemple). Tout comme le ferait un attaquant, Pentera cherche à cracker le hash du mot de passe pour l’obtenir en version texte.

- Les remédiations à apporter, contextualisées et documentées via une interface Wiki didactique. Pentera se focalisant sur les attaques ayant conduit à un résultat, la liste de ces remédiations ne dépasse pas habituellement une vingtaine d’actions priorisées, facilement adressables dans le cadre d’un plan d’action interne.

- Un score permet d’évaluer la posture de sécurité au jour J. Plus que la note en elle-même, c’est son évolution dans le temps qui importera au fur et à mesure de la ré-exécution du scénario.

Pentera propose également des outils complémentaires :

- Validation de la résistance du Système d’information face à une attaque de ransomware (Maze, Revil, Conti ou Lockbit)

- Vérification des politiques de mots de passe de l’Active Directory : robustesse des mots de passe, ancienneté, réutilisation. Pentera permet de mettre en exergue qu’en moyenne 10 à 25% des mots de passe de comptes actifs de l’AD sont crackables en moins d’une heure.

- Posture de sécurité externe, basée sur les actifs domaines, sous-domaines, services IP publics et sites web.

- Analyse des identifiants ayant fuité sur Internet, sur les réseaux sociaux et sur le Darknet.

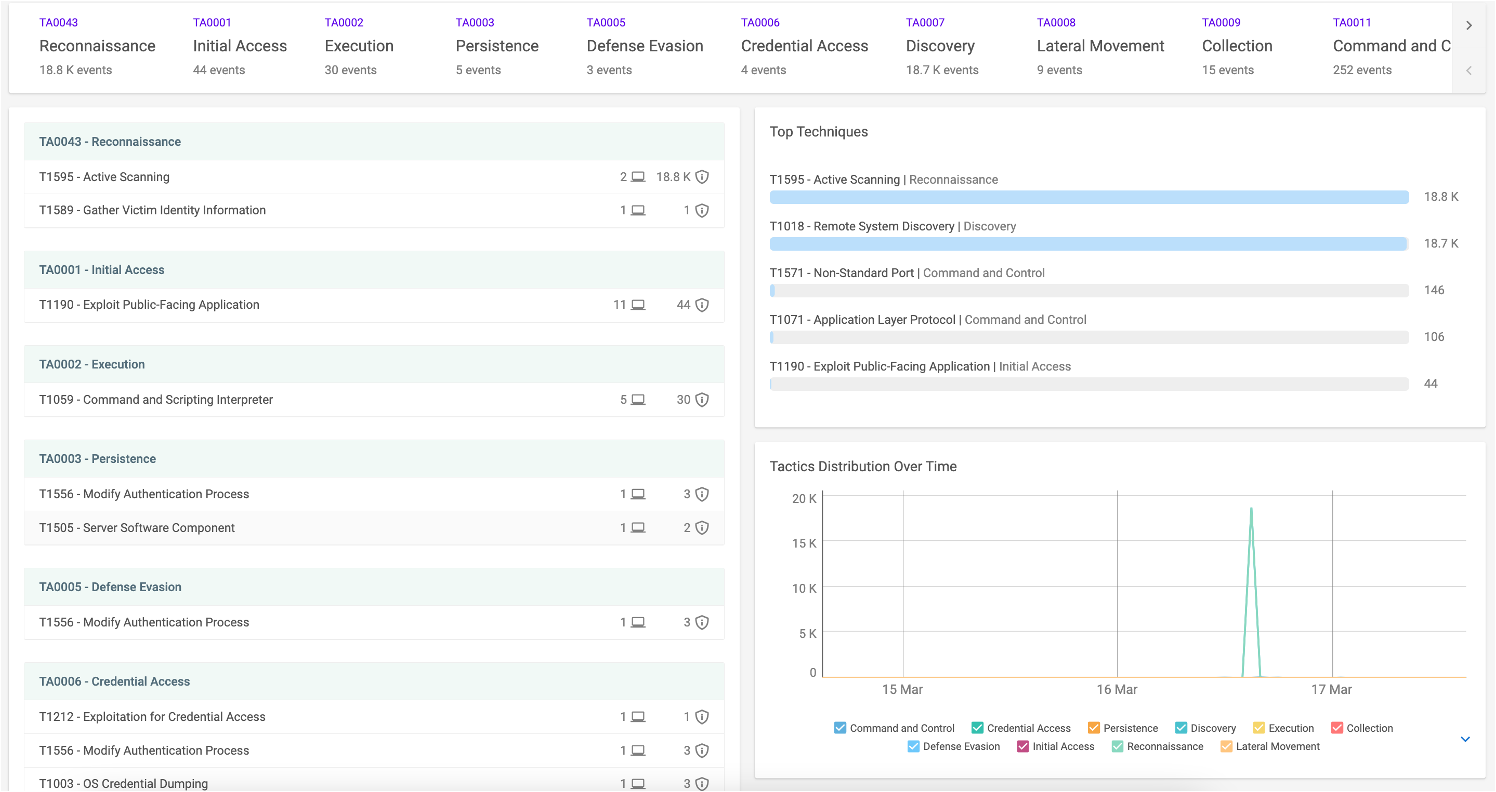

Un CISO pourra aisément cartographier les actions menées par Pentera selon le framework universel Mitre Att&ck et challenger l’efficacité de ses outils de protection (EDR, firewall, SIEM, SOC).

Enfin, toutes les attaques menées par Pentera sont éthiques (sans impact sur la production) mais bien réelles.

En cas d’attaque : isoler et limiter la propagation avec le SASE et CATO Networks

La plupart des attaques actuelles reposent sur des mécaniques de relais ou de mouvements latéraux, en utilisant par exemple le protocole Microsoft SMB. Elles permettent, sur la simple possession d’une identité ou d’un “hash” utilisateur, de se propager au travers de l’ensemble du réseau local ou étendu de l’entreprise.

Dans le cadre d’un réseau multisites (MPLS ou IP-VPN), ces attaques ne rencontrent pas d’obstacle car tout équipement interne à l’entreprise n’a pas ou peu de contraintes pour communiquer avec ses pairs. Un malware ou un cryptolocker peut ainsi se propager de proche en proche voire à des sites ou datacenters distants sans aucune difficulté.

Les nouvelles approches SASE (Secure Access Service Edge), reposant sur le principe du ZTNA (Zero-Trust Network Access) permettent d’apporter ce niveau de sécurité à l’intérieur même de l’entreprise :

- Autoriser uniquement les flux légitimes entre utilisateurs, serveurs, sites. Plus que les adresses IP, ce sont les identités des utilisateurs qui font foi (User Awareness).

- Habituellement réservés à l’accès Internet, les mécanismes de sécurité anti-malware ou IPS sont également appliqués aux sites internes, et même à l’intérieur d’un même site au travers des échanges inter-VLANs.

Ainsi, une attaque déclenchée depuis un VLAN “WIFI invités” d’un site sera interceptée par la brique de sécurité SASE et ne pourra pas se propager en dehors de ce VLAN.

Editeur fondateur du modèle SASE, CATO Networks a implémenté l’ensemble de ces mécanismes de sécurité au sein de son backbone mondial et des 90 points de présence (PoP) qui le constituent. Ces PoP permettent le raccordement des sites, datacenters, nomades et ressources Cloud de manière optimisée et sécurisée. Tous les flux transitant par le Cloud de CATO font l’objet d’une inspection firewall, IPS, anti-malware, CASB, DLP et RBI.

Les menaces détectées et stoppées permettent de diminuer drastiquement le niveau d’urgence dans l’application des patches de sécurité et des actions de remédiation. La protection de CATO Networks agit ainsi comme un bouclier global qui sécurise l’ensemble des sites et ressources internes.

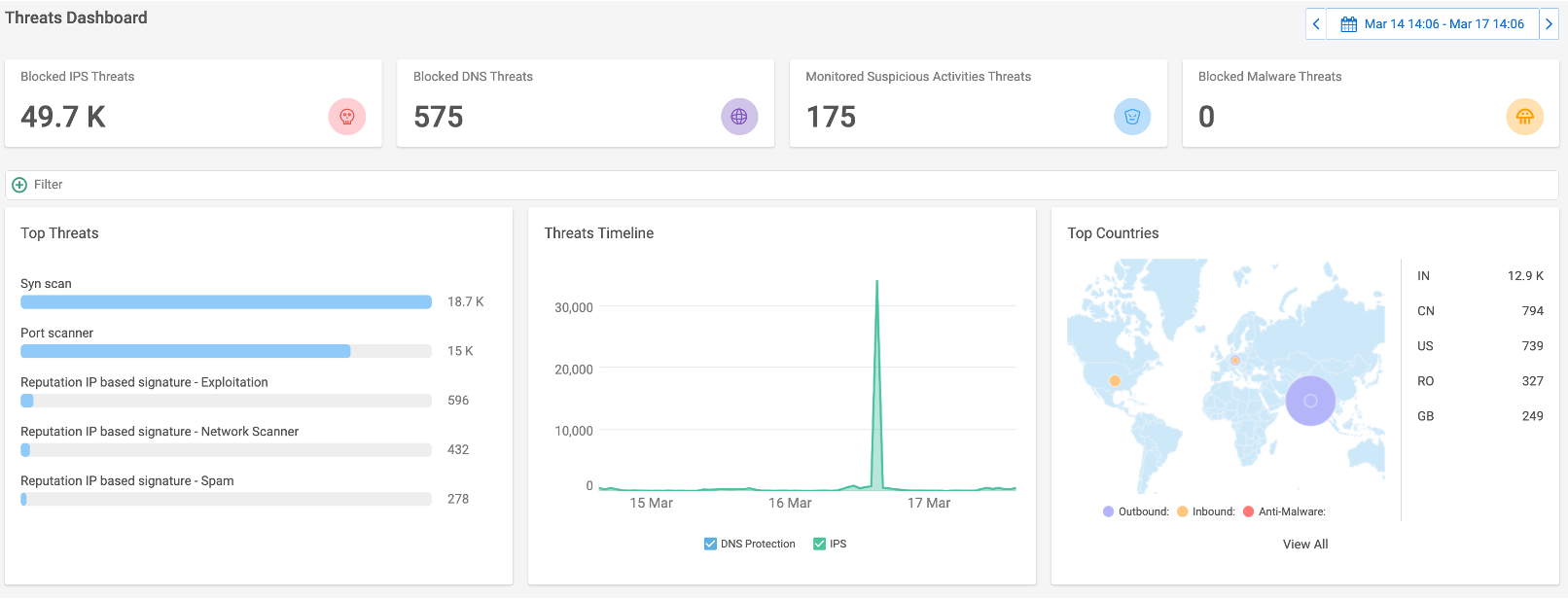

Ces menaces sont toutes tracées au sein d’événements, visualisables dans des tableaux de bords clairs et synthétiques. Elles sont également cartographiées selon le même framework Mitre Att&ck pour être corrélées avec d’autres outils.

Mesurer, détecter et prévenir : l’efficacité conjointe de Pentera et Cato Networks

Si elles font déjà largement sens prises séparément, les solutions de Pentera et Cato Networks permettent de se compléter efficacement. En voici quelques exemples concrets :

- Toute attaque sera visible par CATO dès l’instant où elle cherchera à dépasser son VLAN d’origine. Intercepté par la passerelle Cato locale, le flux sera inspecté sur le point de présence CATO, analysé et bloqué si une tentative d’attaque a été détectée. Ces événements pourront être couplés à des alertes à l’endroit des administrateurs.

Illustrations : Le pic d’activité détecté par l’IPS de Cato met en exergue les techniques d’attaques déployées lors d’un pen-test (ci-dessous), cartographiées dans le référentiel Mitre Att&ck (ci-dessous). Elles sont interceptées et bloquées à leur sortie du VLAN local.

- Les techniques et tactiques Mitre Att&ck pourront être corrélées entre Pentera et CATO Networks

- L’adoption de la solution CATO Networks pourra accélérer encore le plan de remédiation proposé par Pentera, en isolant dans des VLANs spécifiques les machines historiques les plus à risque.

- Une ressource accessible depuis l’extérieur (serveur web) sera nativement protégée par l’IPS CATO et ne pourra pas subir d’attaques telles que Log4J ou dérivées. Pentera permettra de valider cela depuis son test de surface externe.

Mise en œuvre et Services managés sur mesure : la proximité d’un expert spécialisé

SASETY, doté des plus hauts niveaux de certification de ses partenaires CATO Networks et Pentera, accompagne au quotidien ses clients dans la mise en œuvre, l’adoption et l’exploitation de ces solutions de sécurité.

Déploiement

- Maîtrise d'œuvre complète jusqu'à la validation fonctionnelle et le démarrage de la phase d’exploitation : direction de projet, comités de pilotage, gestion des risques, VABF et VSR

- Déploiement des configurations techniques : réseau et sécurité, accès, équipements, intégration à l’annuaire, optimisation des flux, politique de sécurité Est-Ouest et Nord-Sud

- Déploiement des architectures de Cybervalidation automatisée, configuration des scénarii de pentests, analyse des résultats et recommandations

Services managés

- Supervision et Exploitation 24x7 des infrastructures de transport et de sécurité, gestion des changements

- Rapports d'évènements, statistiques de consommation, préconisations d'évolution

- Pen-tests réguliers internes et externes

- Validation de la posture de sécurité : vulnérabilités, efficacité des protections (IPS, AV, EDR) et des mécanismes de surveillance et de réaction (SIEM, SOC)

- Rapports d'audit et recommandations associées

- Accompagnement à l'amélioration continue de la posture de sécurité

Grâce à son savoir-faire et à sa capacité à intégrer des solutions complémentaires, SASETY permet aux entreprises de renforcer leur posture de sécurité, de prévenir les attaques et de protéger leurs actifs informatiques de manière pragmatique et efficace.

En combinant les solutions CATO Networks et Pentera, SASETY propose une approche globale qui couvre la connectivité sécurisée, la prévention contre les attaques et les mesures correctives.

Les équipes de SASETY apportent leur expertise et leur expérience en matière de conseil, d'intégration des solutions et de gestion des services managés.

Avec SASETY, les entreprises peuvent relever les défis de la sécurité informatique avec confiance et efficacité.

💡Pour mesurer concrètement l’efficacité des solutions CATO Networks et Pentera,

rien de tel qu’une démo !

👀 Pour en savoir plus sur CATO Networks

👀 Pour en savoir plus sur Pentera

Communiqués de presse associés 👇

https://dsi-numerique.fr/cybervalidation-automatisee-et-sase-laccord-parfait-pour-se-proteger-des-cyberattaques/

https://veille-cyber.com/cybervalidation-automatisee-et-sase-laccord-parfait-pour-se-proteger-des-cyberattaques/

https://www.actu-dsi.fr/cybervalidation-automatisee-et-sase-laccord-parfait-pour-se-proteger-des-cyberattaques/