Deep Instinct x SASETY

Première solution de protection utilisant le Deep Learning

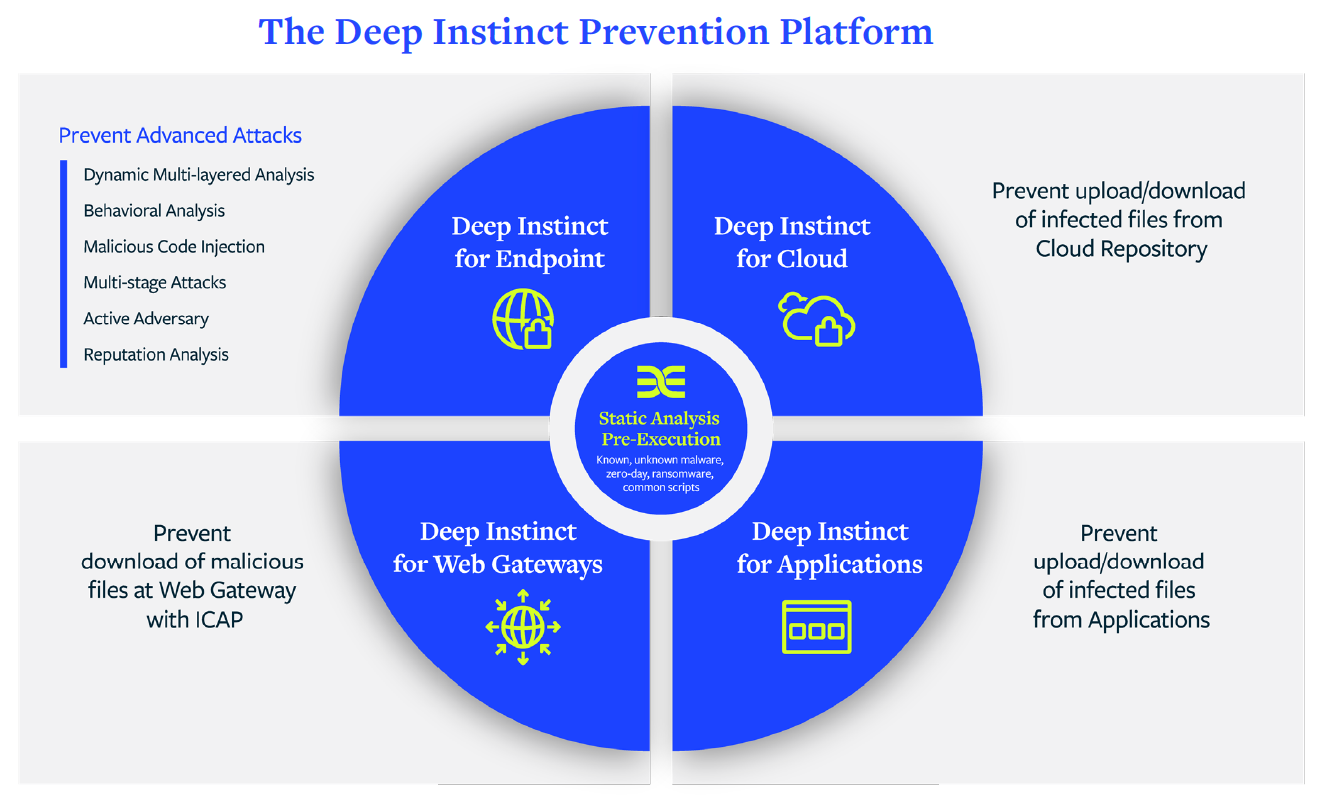

Deep Instinct est l'unique spécialiste en cybersécurité à appliquer le Deep Learning pour protéger les actifs des organisations : postes de travail, serveurs, smartphones.

Le Deep Learning s’inspire de la capacité d’apprentissage du cerveau humain.

Lorsqu’un cerveau apprend à identifier un objet, son identification devient naturelle.

De même, à mesure que le réseau de neurones artificiels profonds de Deep Instinct apprend à prévenir les différents types de cybermenaces, ses capacités de prédiction deviennent instinctives.

Tous les types de malwares, connus ou Zero Day, de ransomwares et de menaces persistantes avancées (APT) sont anticipés et évités en temps réel, avec une précision et une rapidité inégalées via une protection multiniveaux couvrant l’ensemble de l’entreprise, qu’il s’agisse du réseau, des terminaux ou des appareils mobiles.

Prévenir les attaques de RANSOMWARES

Deep Instinct analyse, prédit et prévient tous les malwares ou fichiers malveillants qui sont encore inconnus, tels que les

ransomwares, et arrête la menace avant son exécution. Cela signifie que le ransomware n’a même pas l’occasion de pénétrer le réseau.

Les organisations n’ont pas à craindre le chiffrement ou l'exfiltration

de leurs fichiers.

PERFORMANCES

> 99%

Précision contre les menaces inconnues et

0-day

<20ms

Temps de détection d'une menace

1 à 2

Nombre de mises à jour nécessaires par an

<0,1%

Taux de faux positifs

Architecture de la solution

Partenaire MSP Deep Instinct

SASETY accompagne ses clients dans le déploiement de la solution

Deep Instinct, la surveillance et les actions de remédiation

Déploiement

- Définition des groupes d'utilisateurs et des politiques de sécurité associées

- Déploiement du client sur les différents environnements : Windows, MacOS, Linux, Android, Chrome & iOS

- Mise en œuvre graduelle de la stratégie de détection et de prévention :

- Analyse de fichiers et d'exécutables

- Analyse comportementale

- Analyse d'activités suspicieuses

- Analyse de scripts (macros, PowerShell, HTML Apps & Javascripts)

Surveillance

- Identification des événements suspicieux

- Analyse de la menace : type, sévérité, source, fichier, chemin d’accès

- Pointeurs MITRE ATT&CK : tactique et technique utilisées

- Etapes de l’événement et actions menées sur les fichiers (suppression, restauration, quarantaine)

- Rapports d'activité

Remédiation

- Suppression à distance des fichiers malicieux

- Arrêt des processus associés à la menace

- Isolation et réinsertion des équipements concernés

- Export des fichiers pour investigation ultérieure et démarche forensique