Instinto profundo x SASETY

Primera solución de protección que utiliza Deep Learning

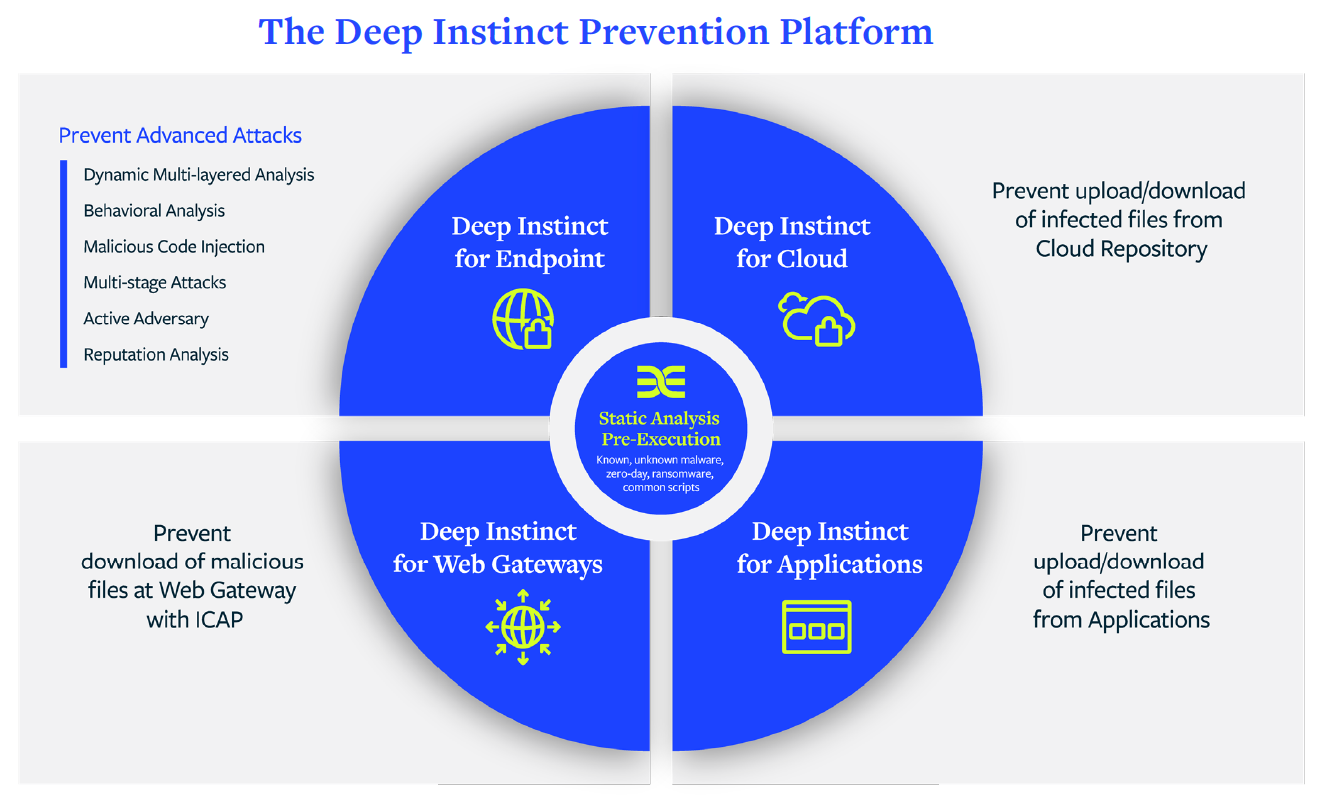

Deep Instinct es el único especialista en ciberseguridad que aplica Deep Learning para proteger los activos de la organización: estaciones de trabajo, servidores, teléfonos inteligentes.

El Deep Learning se inspira en la capacidad de aprendizaje del cerebro humano.

Cuando un cerebro aprende a identificar un objeto, su identificación se vuelve natural.

Del mismo modo, a medida que la red neuronal artificial de Deep Instinct aprende a prevenir diferentes tipos de amenazas cibernéticas, sus capacidades de predicción se vuelven instintivas.

Todo tipo de malware, conocido y de día cero, ransomware y amenazas persistentes avanzadas (APT), se anticipan y previenen en tiempo real, con precisión y velocidad inigualables a través de una protección de varios niveles que abarca toda la empresa, ya sea la red o los terminales. o los dispositivos móviles.

Prevención de ataques de RANSOMWARES

Deep Instinct escanea, predice y previene cualquier malware o archivos maliciosos que aún se desconocen, como

ransomware y detiene la amenaza antes de que se ejecute. Esto significa que el ransomware ni siquiera tiene la oportunidad de penetrar en la red.

Las organizaciones no tienen que temer el cifrado o la exfiltración

de sus expedientes.

ACTUACIONES

> 99%

Precisión contra amenazas desconocidas y

0 días

<20 ms

Tiempo de detección de amenazas

1 a 2

Número de actualizaciones requeridas por año

<0,1%

Tasa de falsos positivos

Arquitectura de la solución

Socio MSP de Deep Instinct

SASETY apoya a sus clientes en el despliegue de la solución

Deep Instinct, seguimiento y acciones de remediación

Despliegue

- Definición de grupos de usuarios y políticas de seguridad asociadas.

- Implementación de clientes en diferentes entornos: Windows, MacOS, Linux, Android, Chrome e iOS

- Implementación paulatina de la estrategia de detección y prevención:

- Escanear archivos y ejecutables

- Análisis de comportamiento

- Análisis de actividades sospechosas.

- Análisis de scripts (macros, PowerShell, aplicaciones HTML y Javascripts)

Vigilancia

- Identificación de eventos sospechosos.

- Análisis de amenazas: tipo, gravedad, fuente, archivo, ruta

- Consejos MITRE ATT&CK: tácticas y técnicas utilizadas

- Pasos del evento y acciones tomadas en archivos (eliminación, restauración, cuarentena)

- Informes de actividad

Remediación

- Eliminación remota de archivos maliciosos

- Detener procesos asociados con la amenaza.

- Aislamiento y reinserción del equipo en cuestión.

- Exportación de expedientes para su posterior investigación y abordaje forense