Instinto Profundo x SASETY

Primeira solução de proteção usando Deep Learning

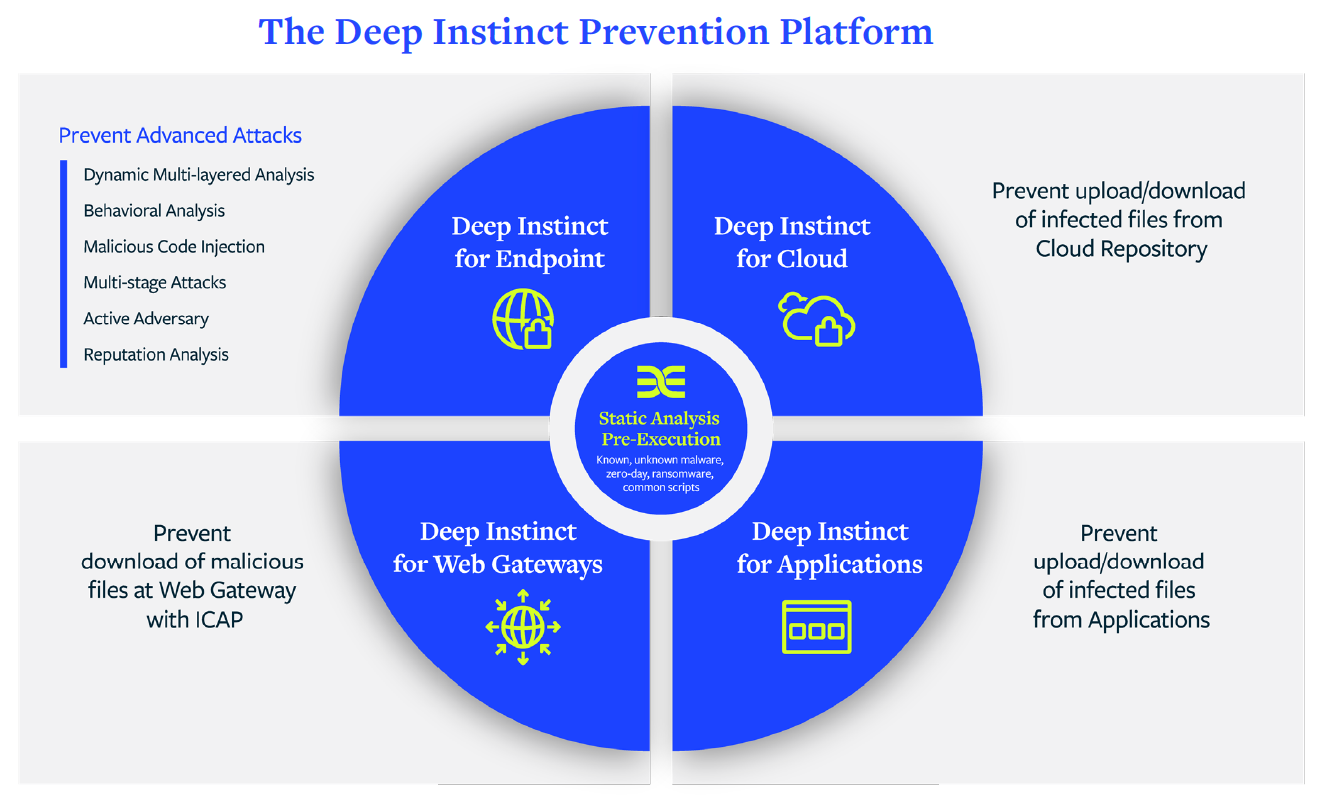

A Deep Instinct é a única especialista em segurança cibernética que aplica Deep Learning para proteger ativos organizacionais: estações de trabalho, servidores, smartphones.

Deep Learning é inspirado na capacidade de aprendizagem do cérebro humano.

Quando um cérebro aprende a identificar um objeto, sua identificação se torna natural.

Da mesma forma, à medida que a rede neural artificial do Deep Instinct aprende a prevenir diferentes tipos de ameaças cibernéticas, as suas capacidades de previsão tornam-se instintivas.

Todos os tipos de malware, conhecidos e de dia zero, ransomware e ameaças persistentes avançadas (APT) são antecipados e prevenidos em tempo real, com precisão e velocidade incomparáveis por meio de proteção em vários níveis que abrange toda a empresa, seja na rede, nos terminais ou os dispositivos móveis.

Prevenindo ataques RANSOMWARES

O Deep Instinct verifica, prevê e evita qualquer malware ou arquivo malicioso que ainda seja desconhecido, como

ransomware e interrompe a ameaça antes que ela seja executada. Isto significa que o ransomware nem sequer tem a oportunidade de penetrar na rede.

As organizações não precisam temer criptografia ou exfiltração

de seus arquivos.

APRESENTAÇÕES

> 99%

Precisão contra ameaças desconhecidas e

0 dia

<20ms

Tempo de detecção de ameaças

1 a 2

Número de atualizações necessárias por ano

<0,1%

Taxa de falso positivo

Arquitetura da solução

Parceiro MSP Deep Instinct

SASETY apoia seus clientes na implantação da solução

Deep Instinct, ações de monitoramento e remediação

Implantação

- Definindo grupos de usuários e políticas de segurança associadas

- Implantação de cliente em diferentes ambientes: Windows, MacOS, Linux, Android, Chrome e iOS

- Implementação gradual da estratégia de detecção e prevenção:

- Verificando arquivos e executáveis

- Análise comportamental

- Análise de atividades suspeitas

- Analisar scripts (macros, PowerShell, aplicativos HTML e Javascripts)

Vigilância

- Identificação de eventos suspeitos

- Análise de ameaças: tipo, gravidade, origem, arquivo, caminho

- Ponteiros MITRE ATT&CK: táticas e técnicas utilizadas

- Etapas do evento e ações realizadas em arquivos (exclusão, restauração, quarentena)

- Relatórios de atividades

Correção

- Remoção remota de arquivos maliciosos

- Parando processos associados à ameaça

- Isolamento e reinserção do equipamento em questão

- Exportação de arquivos para posterior investigação e abordagem forense